Seguridad de impresoras en la oficina: 10 pasos imprescindibles para proteger tu empresa

Las impresoras y fotocopiadoras son dispositivos de red sofisticados que muchas empresas siguen tratando como simples periféricos. Sin las medidas correctas, se convierten en una puerta trasera para ataques y fuga de datos. En este artículo práctico de Jeyjo Material de Oficina SL encontrarás 10 medidas claras, accionables y priorizadas para endurecer la seguridad de tu parque de impresión y reducir el riesgo de incidentes.

Por qué es urgente proteger la seguridad de impresoras en la oficina

Las impresoras modernas funcionan como ordenadores conectados a la red y almacenan documentos, registros y credenciales temporales. Un estudio reciente mostró que decenas de miles de impresoras eran accesibles públicamente, lo que demuestra la frecuencia de esta brecha de seguridad. Sin concienciación ni políticas, muchos empleados fuera de TI no perciben el riesgo, y eso facilita el acceso no autorizado y el robo de información confidencial.

Los 10 controles clave para blindar tus impresoras

1. Controla y actualiza el firmware

- Qué es: software interno que gestiona la seguridad de impresoras en la oficina.

- Acción: programa actualizaciones regulares, limita quién puede aplicar parches y registra las versiones instaladas.

- Beneficio: corrige vulnerabilidades y añade protecciones frente a exploits conocidos.

2. Habilita TLS para comunicaciones

- Qué es: cifrado de la capa de transporte.

- Acción: fuerza conexiones TLS/HTTPS para panel web, escaneo y servicios remotos; desactiva TLS/SSL obsoletos.

- Beneficio: protege datos y trabajos de impresión en tránsito contra interceptación y manipulación.

3. Minimiza protocolos y puertos activos

- Qué es: protocolos de red y servicios (SMB, LPR, FTP, Bonjour, etc.).

- Acción: desactiva todo lo innecesario; documenta y revisa periódicamente la lista de servicios autorizados.

- Beneficio: reduce la superficie de ataque y el número de vectores explotables.

4. Usa SFTP o transferencias seguras para documentos

- Qué es: transferencia de archivos cifrada.

- Acción: configurar SFTP/IPsec para envío de escaneos y almacenamiento; evitar FTP sin cifrar.

- Beneficio: protege documentos sensibles mientras se trasladan entre dispositivos y servidores.

5. Realiza pruebas de penetración y auditorías

- Qué es: simulación de ataques controlada y auditoría completa.

- Acción: contratar pruebas de penetración periódicas y auditorías que incluyan firmware, redes, logs y controles físicos.

- Beneficio: identifica vulnerabilidades reales para corregirlas antes de que las exploten.

6. Implementa impresión bajo demanda Pull Printing

- Qué es: los trabajos se liberan solo cuando el usuario se autentica en la impresora.

- Acción: desplegar soluciones Follow Me / Pull Printing y exigir autenticación física o con tarjeta.

- Beneficio: evita que documentos confidenciales queden en bandejas y reduce desperdicio y riesgos de exposición.

7. Configura bloqueo de IP y listas blancas

- Qué es: permitir solo IPs y subredes autorizadas.

- Acción: mantener listas blancas, actualizar cuando cambien infraestructuras y registrar accesos bloqueados.

- Beneficio: impide conexiones externas o no autorizadas y limita el acceso a máquinas de confianza.

8. Restringe funciones por usuario y roles administrativos

- Qué es: control de acceso basado en roles.

- Acción: exigir autenticación para funciones sensibles, establecer límites de impresión por usuario y proteger paneles con contraseñas.

- Beneficio: previene cambios no autorizados, abuso de servicios y reduce costes operativos.

9. Gestiona logs y almacenamiento seguro

- Qué es: registros de actividad y datos almacenados en disco interno.

- Acción: centraliza logs en syslog/SIEM, sincroniza reloj (NTP), encripta discos y configura sobrescritura segura de imágenes.

- Beneficio: facilita detección de incidentes, forense y garantiza que datos residuales no queden expuestos.

10. Monitoriza con Servicios Gestionados de Impresión MPS

- Qué es: supervisión continua del parque de impresión.

- Acción: implanta MPS para alertas, mantenimiento, informes de cumplimiento y telemetría de seguridad.

- Beneficio: detección temprana de anomalías, respuesta rápida y cumplimiento normativo más sencillo.

Medidas complementarias y buenas prácticas operativas

- Considera las impresoras dentro del plan de ciberseguridad corporativo como cualquier otro endpoint.

- Segmenta la red: separa la red de impresión del resto de la red corporativa.

- Prefiere conexiones cableadas en entornos sensibles y protege Wi‑Fi con WPA3 y contraseñas robustas.

- Implementa autenticación multifactor o autenticación con tarjeta inteligente si el flujo documental lo exige; revisa compatibilidades tras actualizaciones del dominio.

- Formación y políticas: define permisos, procedimientos de parcheo y responsables claros; comunica prácticas de seguridad a usuarios no técnicos.

- Si sospechas infección: aísla la impresora de la red, escanéala con antivirus compatible, borra historiales y, si procede, restablece el disco interno y aplica un firmware limpio.

¿Pueden las impresoras infectarse con malware?

Sí. Existen malwares y troyanos que afectan la seguridad de impresoras en la oficina y pueden provocar impresiones anómalas, robo de información o servir como vector para infectar la red. Por eso es imprescindible aplicar las medidas anteriores y combinar prevención técnica con auditorías y formación.

Conclusión y siguiente paso recomendado

Proteger las impresoras reduce significativamente el riesgo de fugas de datos y accesos no autorizados. Empieza por realizar una auditoría básica, parchear firmware y aplicar TLS, luego prioriza controles adicionales (Pull Printing, bloqueo de IP, monitorización MPS). Si quieres, en Jeyjo Material de Oficina podemos evaluar tu parque de impresión, ofrecer soluciones de endurecimiento y gestionar la implementación.

-

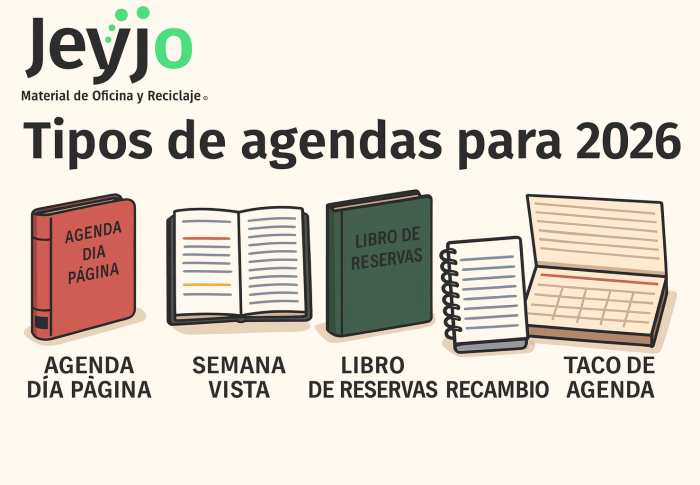

Etiquetado como agenda A4, agenda A5, agenda día página, agenda horizontal, agenda semana vista